新たな流出ファイル「バハマ・リークス」 タックスヘイブン

タックスヘイブン(租税回避地)の法人に関する大量の電子ファイルが新たに流出し、世界各国の記者たちの手に渡った。 バハマの法人情報に関する報道プロジェクトを ICIJ は「バハマ・リークス」と名付けた。 今年 7 月 1 日、「新たなリーク」と題する ICIJ からのメッセージが、パナマ文書の取材・報道で提携する各国の記者たちに送られてきた。 南ドイツ新聞の記者が「漏洩されたデータのセット」を受け取った、と伝える内容だった。

8 月上旬、朝日新聞など ICIJ と提携する各国の報道機関の記者が 17 万 5 千余の法人の情報にアクセスできるようになった。 9 月 5 日には、ファイルに名前のある関係者への直接取材を各国で一斉に開始した。 タックスヘイブンに関する大量の流出ファイルに基づく ICIJ の報道は 13 年 4 月に始まった。 ICIJ のジェラード・ライル事務局長がオーストラリアの新聞社にいた時に法人設立を仲介する業者から流出した 260 ギガバイトの電子ファイルを入手、ICIJ に転職して各国の記者と共同で取材を始めた。

この電子ファイルにあった法人や役員の名前・住所などの基本情報をデータベース化。 13 年 6 月、「オフショア・リークス・データベース」としてインターネット上で公開した。 今年 5 月、パナマ文書のデータをこれに追加。 バハマ法人の情報も新たに加える。 これまで 5 回の報道プロジェクトのうち、登記関連情報の公表は 3 件目となる。

ICIJ は、14 年 11 月に大手会計事務所プライスウォーターハウスクーパース (PwC) のルクセンブルク法人の流出文書に基づく報道を展開し、それらの文書をインターネット上で公開。 15 年 2 月には、英金融大手 HSBC のスイスにある富裕層向けサービス部門から流出したファイルに基づいて報道している。 (編集委員・奥山俊宏、asahi = 8-22-16)

■ ファイル数はパナマ文書の 9 分の 1

バハマの法人情報に関する電子ファイルはサイズが 38 ギガバイト、ファイル数は 130 万件。 パナマ文書と比べ、データのサイズが 70 分の 1、ファイル数は 9 分の 1 と規模は小さい。 130 万件のファイルのうち、法人名や設立時期などの基本情報のデータが 7 割を占め、残りは当局への登記申請書類などの画像ファイルだった。

「ジャパン」で検索すると、927 件(パナマ文書では 3 万 5 千件余)がヒットした。 ICIJ の集計では法人設立の申請に関わった仲介業者が 539 社あり、パナマ文書の流出元とされた法律事務所「モサック・フォンセカ」も含まれる。

画像ファイルの文書の多くは、会社設立を仲介する業者によって作成されたとみられ、バハマの会社登記所の名前と日付の入ったスタンプが押されている。 バハマの会社登記情報は同国政府のウェブサイトで有料で入手が可能だ。 しかし、役員などの情報が含まれていないことが多く、今回の情報はより詳しい。 会社によっては、政府のウェブサイトで入手できない役員名のリストもある。

闇サイトで入手の情報を悪用か カード不正容疑 2 人逮捕

他人名義のクレジットカード情報を使って通販サイトで買い物をしようとしたとして、警視庁は、岐阜市の自営業、中村明博容疑者 (29) と住所不定無職、中川健児容疑者 (45) を私電磁的記録不正作出・同供用容疑で逮捕し、17 日発表した。 中村容疑者が闇サイトで入手した個人情報を、中川容疑者に売り渡したとみて調べる。 サイバー犯罪対策課によると、2 人は昨年 7 月、他人名義のクレジットカード情報をインターネットの通販サイトに入力し、約 7 万円のネックレスを購入しようとした疑いがある。 不審に思ったサイト側が配送を止めた。 中村容疑者は容疑を認め、中川容疑者は否認しているという。

中村容疑者は今年 7 月、他人名義の銀行口座から現金を引き出したとして窃盗容疑で逮捕された。 捜査関係者によると、中村容疑者は闇サイトで個人情報を入手し、転売していた。 「顧客が 50 人くらいはいた」と供述しているという。 同課は、中川容疑者が中村容疑者から購入した他人名義のカード情報を悪用し、貴金属などの購入を繰り返していたとみている。 (asahi = 8-17-16)

エフエム愛知、最大 11 万件の個人情報流出の可能性

エフエム愛知(名古屋市)は 26 日、サーバーに不正アクセスされ、最大で 11 万件の個人情報が流出した可能性があると発表した。 情報を悪用した二次被害は確認されていないという。 被害について愛知県警中署に相談した。 エフエム愛知によると、流出した可能性があるのは、番組やイベント情報などを受け取る「メール会員」の氏名、生年月日、電話番号、住所、メールアドレスなど。 25 日にサーバーの管理会社が不正アクセスを察知し、その後、会員に関する機能をすべて停止するなどの対応を取った。 (asahi = 7-26-16)

三井住友銀行をかたるメールに添付された ZIP ファイルに注意、Bebloh 亜種

三井住友銀行をかたるメールが確認されている。 セキュリティベンダーの ESET および同社製品を国内販売するキヤノン IT ソリューションズ株式会社では、メールに添付される ZIP ファイルが「Bebloh」の亜種と見られるマルウェアと確認しており、注意を喚起している。 Bebloh の亜種と見られるマルウェアが添付されるメールは、「【三井住友銀行】振込受付完了のお知らせ」という件名で、「SMBC_services@dn.smbc.co.jp」が差出人となっているもの。

文面には、電子署名を添付している旨の記載があるが、内容を一見すると、銀行から送信されたメールと区別が付かないものとなっている。 添付された ZIP ファイルをクリックすると、二重拡張子でファイル名がつけられた exe 形式の実行ファイルが展開されるため、絶対に開かないよう告知している。 Bebloh への感染を狙ったメールは 6 月中旬から急増。 6 月 30 日にもヤマト運輸をかたったメールが確認されている。 キヤノン IT ソリューションズでは、今後も件名や本文を変えたメール攻撃が継続する可能性が高いとして、メールの取り扱いへの注意を促している。

一方、カスペルスキーの公式ツイッターでも、三井住友銀行をかたるマルウェア付きの日本語メールが拡散しているとして、画像付きにツイートで注意を促している。 (岩崎宰守、InternetWatch = 7-6-16)

相次ぐ偽「宅配不在メール」は本物そっくり! 見破る最善策はコレだ!

宅配業者になりすました「不審メール」が、消費者宛てに相次いで届いている。 最近はインターネットショッピングを楽しむ人が増えていて、買い物した商品が届くのを待っている消費者は少なくない。 お中元シーズンに入って、仕事などで家を留守にして荷物を受け取れないケースもある。 そうした人達を狙った、不在者通知などを装う不審メールが後を絶たない。

クリックすると出会い系サイトへ

宅配便のヤマト運輸(ヤマトホールディングス)は 6 月 29 日、「重要なお知らせ」をホームページに告知。 「お届け予定 e メール」を装った不審メールに注意するよう、利用者に警告している。 「お届け予定 e メール」は、メールや LINE で不在通知を知らせる、クロネコメンバーズ限定の会員サービス。 ヤマト運輸によると、「お届け予定 e メール」の不審メールがあったことは、この日の朝に「お客様からのお問い合わせで発覚しました」という。 問い合わせが数百件にものぼったことから、すぐにホームページで告知した。

この不審メールには、ヤマト運輸が送っている、ホンモノの「お届け予定 e メール」と同じ「件名」や「差出人アドレス」が表示されていて、誤認しやすい。 また、不審メールには ZIP 形式のファイルが添付されているが、ヤマト運輸から送信しているメールには添付ファイルはなく、同社は「絶対に添付ファイルを開かず、削除いただきますようお願いいたします」としている。 ヤマト運輸から発信しているメールのアドレスは「●●●.co.jp」となっており、内容は原則として荷物に関するお知らせや新商品・新サービスの案内などになっている。 また、「クロネコメンバーズに登録していない人に、不在連絡をメールで連絡することはありません」という。

ヤマト運輸は、こうした不審メールは「ここ 2、3 年増えてきました」と話す。 不審メールでは、「社名」を「ヤマト運送」や「クロネロメール配送便センター」、「クロネコ EX 便」などと名乗り、あたかも届ける予定の荷物や不在の荷物を預かっているかのような内容もある。 なにかと思ってメールに記載された URL にアクセスすると、出会い系サイトに誘導されたり、住所や名前などの個人情報を入力させられたりする。 (J-cast = 6-30-16)

生徒情報流出 1.5 万人分 17 歳容疑者、自作でソフト

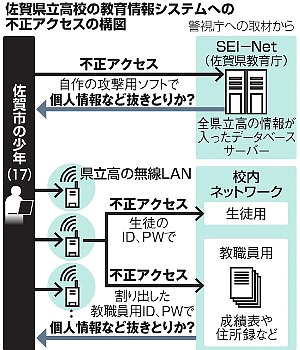

佐賀県内の県立高校が管理する教育情報のネットワークに不正にアクセスしたとして、警視庁と佐賀県警が逮捕した佐賀市の無職少年 (17) が、計 9 校の生徒ら延べ約 1 万 5 千人分の個人情報を自宅のサーバーに保存していたことがわかった。 自作の攻撃ソフトを使ったり、教職員用のログイン情報を割り出したりして不正にアクセスしていたといい、警視庁が詳しい手口の解明を進める。

警視庁サイバー犯罪対策課によると、少年は 1 月 20 日午前 0 時 20 分ごろ、佐賀県内の県立高校付近で、校内の無線 LAN を通じて、生徒の成績や住所を管理するネットワークに不正アクセスした疑いがある。 1 月 16 - 18 日ごろには、同県の県立高校の情報を一元管理する県教育庁のシステム「SEI-Net」に不正アクセスした疑いも持たれている。 容疑をおおむね認めているという。

佐賀県教育委員会などによると、少年の自宅のサーバーには学校関連の 21 万件のファイルがあり、県教委が分析したところ、約 15 万 3 千件が学校や県教育庁のシステムにあるファイル名と一致。 その一部で、佐賀北高校や佐賀東高校など県内の高校 8 校と中学校 1 校の生徒や保護者、教職員の延べ約 1 万 5 千人分の個人情報が確認された。 (asahi = 6-28-16)

「ViVi」通販サイトから個人情報流出 1 万 1 千人分

講談社は 22 日、女性月刊誌「ViVi」の通販サイトに不正アクセスがあり、会員約 1 万 1 千人分の個人情報が流出したと発表した。 クレジットカード情報は含まれていないといい、同社は「流出した会員にはおわびのメールを送った。 被害の報告は受けていない。」としている。

同社によると、流出したのは昨年 8 月 22 日 - 今年 4 月 18 日に「NET ViVi Coordinate Collection」で注文された商品約 1 万 5,500 件の、注文者の名前や住所、電話番号、メールアドレスなど。 4 月 18 日に不正アクセスを受けた痕跡を、サイトの共同運営会社が見つけたという。 同サイトは ViVi 編集部がセレクトした洋服や靴、雑貨などを取り扱い、会員は約 31 万人。 問い合わせはウェアハート(0120・984・501、平日午前 10 時 - 午後 6 時)。 (asahi = 6-22-16)

サイバー攻撃最多、1.5 倍の 613 万件 … 政府

政府は 13 日、首相官邸で「サイバーセキュリティ戦略本部(本部長・菅官房長官)」の会合を開き、2015 年度の年次報告をまとめた。 報告によると、日本の政府機関に対するサイバー攻撃の認知件数は前年度比約 1.5 倍の約 613 万件に上り、データを取り始めた 11 年度以降、最多だった。

このうち、深刻な被害を生む恐れのある攻撃は前年度の約 3 分の 2 にあたる 163 件に減少した。 一方、不審なメールなどに関する政府内の注意喚起件数は前年度から約 2.5 倍の 1,981 件に急増した。 菅氏は 13 日の記者会見で「脅威は一層深刻化しているが対策も効果を上げている」と指摘した。 会合では 20 年の東京五輪・パラリンピックを狙ってサイバー攻撃が増える事態に備え、電力や鉄道といったインフラ防護やサイバー分野の人材育成など重点施策を盛り込んだ今年度の年次計画も決定した。 (yomiuri = 6-15-16)

JTB、個人情報流出 最大 793 万人分の可能性

JTB は 14 日、インターネット販売を手掛けるグループ会社の i.JTB (アイドットジェイティービー)のサーバーに外部からの不正アクセスがあり、顧客の個人情報が一部流出した可能性があると発表した。 同社では現時点では流出の事実を確認していないが、最大で 793 万人分の個人情報が含まれている可能性があるという。 流出した可能性のある情報には旅行商品をオンライン予約した客の氏名、住所や電話番号、パスポート番号などが含まれる。 JTB の高橋広行社長が 14 日午後 5 時から都内で不正アクセスによる個人情報流出の可能性について記者会見を開いた。 顧客対応の窓口は、専用のフリーダイヤル (0120・589・272) を開設した。 (nikkei = 6-14-16)

◇ ◇ ◇

ドコモ、JTB への不正アクセスに伴う「d トラベル」の 33 万人の個人情報流出か

NTT ドコモは 6 月 14 日、JTB から同社のグループ会社である i.JTB のサーバに対して不正なアクセスがあり、個人情報が流出した可能性があるとの報告を受けたと発表した。 あわせて i.JTB の提携先の 1 つにドコモが提供している「d トラベル」サービスも含まれているため、d トラベルについても個人情報が外部に流出した可能があるとの報告も受けている。 なお、現在のところ不正アクセスに伴う個人情報を悪用されたなどの報告はないという。

NTT ドコモでは 6 月 2 日、i.JTB 社サーバーへの不正アクセスに伴い d トラベルの個人情報についても流出の可能性がある旨、およびその経緯について i.JTB より報告があったという。 6 月 10 日に JTB における調査の結果、個人情報が外部に流出した可能性があると特定された約 793 万人分の中に d トラベルについても約 33 万人分が含まれているとの報告があったという。

3 月 15 日に i.JTB のパソコンに取引先を装ったメールが届き、添付ファイルを開いたことにより、i.JTB のパソコンがウィルスに感染。 3 月 19 日(土曜) - 24 日(木曜)、i.JTB が社内の本来個人情報を保有していないサーバにおいて、内部から外部への不審な通信を複数確認したという。 i.JTB は不審な通信を特定し遮断するとともに、ネットワーク内のサーバ、パソコンの調査を実施。その結果i.JTBは、 4 月 1 日に「外部からの不正侵入者が 3 月 21 日に作成して削除したデータファイル」の存在を確認。 i.JTB が、委託先であるセキュリティ専門会社と共同でウィルスの駆除を行うと同時に、データファイルの復元と不正なアクセスの調査・分析・対応を継続して実施した。

5 月 13 日、i.JTB 社は復元したデータファイルに個人情報が含まれていることを確認し、個人情報の流出の可能性があることが判明。 復元したデータファイルに含まれていた個人情報の項目は、氏名(漢字、カタカナ、ローマ字)、性別、生年月日、メールアドレス、郵便番号、住所、電話番号、パスポート番号、パスポート取得日の個人識別情報の一部または全部となる。 なお、クレジットカード番号、銀行口座情報、旅行の予約内容は含まれていないという。

対象となるユーザーは d トラベルを使い、オンラインで国内宿、国内ツアー、および海外ツアーを予約したユーザーの情報(2014 年 2 月 27 日から 2016 年 3 月 21 日までに予約したユーザーが対象)。i.JTB のサーバーへの不正なアクセスにより、個人情報が外部に流出した可能性があると特定された約 793 万人のうち、d トラベルについても約 33 万人分含まれていると 6 月 10 日に報告を受けている。

NTT ドコモは、JTB から特定された外部への不正通信を遮断と感染範囲の特定とウィルス駆除、個人情報へのアクセス制御の強化について完了したことの報告を受けるとともに、その対策の妥当性を確認している。 今後のユーザーへの対応として、現状では個人情報流出の事実は確認されていないが、個人情報が外部に流出した可能性があると特定されたユーザーには、予約時に登録したメールアドレス宛てに順次メールにて連絡するとしている。 また、今後新たな事実が明らかになった場合には、速やかに連絡するという。

個人情報を悪用されたことによる被害を受けたという報告はないが、万一、当該データを悪用したと思われる不審な連絡や被害を受けた場合、d トラベル専用問い合わせ窓口(本日設置)への連絡を求めている。 連絡先はフリーダイヤルで 0120-569-222、受付時間 9:00 - 20:30 (土曜・日曜・祝日含む)、今後の対応は今回の事態を厳粛に受け止め、再度このような事態が発生しないよう、提携先も含めた個人情報管理の徹底を行い、ユーザーの信頼回復に全力を挙げていくとしている。 (岩井健太、MyNavi = 6-14-16)

「Ameba」で 5 万件の不正ログイン パスワードはリセット済み

サイバーエージェントは 5 月 11 日、同社が運営する「Ameba」において、第三者による不正なログインが発生していることを確認したと発表した。 不正ログインは、4 月 29 日 20 時 27 分から「リスト型アカウントハッキング(リスト型攻撃)」の手法で行われ、5 月 7 日 17 時 46 分時点で不正ログイン試行回数は 223 万 6,076 回、不正ログインされたアカウント数は 5 万 905 件に及んだという。 該当する ID で閲覧された可能性のある情報は、Ameba に登録したユーザー情報(ニックネーム、メールアドレス、生年月日、居住地域、性別など)や Ameba の仮想通貨「コイン」の履歴情報。クレジットカード情報については、同社では保有していないという。

同社によると、不正ログインを受けた 5 万 905 件のログイン ID (アメーバ ID または、メールアドレス)については、今後の被害拡大などを防ぐため、5 月 6 日と 5 月 10 日に同社の判断でパスワードをリセットしたという。 該当するユーザーには、その事実とパスワード再設定の通知、問題事象があった場合の問い合わせ方法などを個別にメールで案内した。 さらに同社では、他社サービスから流出した可能性のある ID・パスワードを利用したリスト型攻撃が不正ログインの手法であることから、Ameba を利用しているすべてのユーザーに対しても、推測されにくいパスワードへの変更をすすめている。

なお、第三者に閲覧された可能性のある Ameba の登録情報(ニックネームやメールアドレス、生年月日など)については、改ざんの事実は確認されていないという。 (飯塚直、Cnet = 5-11-16)

ヤフーなど 2.7 億件情報流出 ロシアのハッカー盗む

米検索最大手グーグルや米ヤフー、米マイクロソフトなどを含むメールアドレスとパスワード約 2 億 7,200 万件がロシアのハッカーによって盗み出されたことが、6 日までに米情報セキュリティー会社の調べでわかった。 ハッキングの被害としては過去最大規模の可能性があるという。

米セキュリティー会社「ホールドセキュリティー」やロイター通信によると、最も多くメールアドレスやパスワードが流出したのが、ロシアで使われているメールサービスで 20%。 ヤフーメールが 15%、マイクロソフトのホットメールが 12%、グーグルの G メールが 9% だった。 ホールドセキュリティー社がデータの引き渡しを要求したところ、ロシア人のハッカーは 50 ルーブル(約 80 円)を要求。 支払いを拒否すると、ソーシャルメディアなどで同社がこのハッカーを称賛することを条件にデータを引き渡したという。 (サンフランシスコ = 宮地ゆう、asahi = 5-7-16)

日テレで 43 万件の個人情報流出 攻撃に使われた「OS コマンドインジェクション」とは?

日本テレビ放送網は 4 月 21 日、同社のウェブサイトから最大で 43 万件の情報漏えいがあった可能性があると公表した。 日本テレビでは、4 月 20 日 16 時ごろにサーバの負荷が急上昇していることを発見。 調査の結果、「OS コマンドインジェクション」と呼ばれる攻撃により、同日 13 時ごろに最初の不正アクセスがあったことを確認した。

また、17 時ごろにデータベース内にあった非公開情報がコピーされていたことが発覚。 「おしゃれイズム」など 15 の番組に関する意見募集フォーム、プレゼント応募フォームに登録した約 43 万件の個人情報が流出した可能性があるとしている。 流出した可能性のある個人情報は、氏名、住所、電話番号、メールアドレスなどで、クレジットカードに関連する情報は含まれていない。 また、21 日未明までにデータを安全な保存場所に移動。 現時点では新たな流出は確認されていないという。

OS コマンドインジェクションとは?

OS コマンドインジェクションとは、ユーザーが何らかの情報を入力したり操作するウェブサイトにおいて、入力する情報にサイトのシステムやアプリケーションに対する命令文を紛れ込ませて、攻撃者が不正に操作できるようにする攻撃を指す。 ウェブサイトのシステム側で、命令文となる不正な文字列をはじくよう設定されていない場合、文字列を適切に処理できず、OS コマンドインジェクションの被害に遭う可能性がある。 不正プログラムの感染や情報漏えいなどにもつながってくる。

トレンドマイクロによれば、OS コマンドインジェクションは、特定のアプリケーションやシステムに依存する脆弱性というよりは、構築したウェブサイト側で独自に実装したツールや設定により引き起こされるケースが多いという。 この攻撃方法は、ウェブサイトを攻撃する手段として比較的よく見られるもので、2015 年 3 月にはデータベース「MongoDB」の管理ツール「phpMoAdmin」において、リモートでコードが実行されるゼロデイの脆弱性が確認されている。 2014 年 9 月にもオープンソースプログラム「Bourne Agfain shell(bash)」においても同様のコマンドインジェクションを受ける脆弱性が発見されている。 (山川晶之、Cnet = 4-22-16)

◇ ◇ ◇

日テレ、個人情報 43 万件流出か HP に不正アクセス

日本テレビは 21 日、同社のホームページ (HP) に不正アクセスがあり、番組関連のプレゼントに応募した人の氏名や住所などの個人情報が一部流出した恐れがあると発表した。 対象は約 43 万件にのぼるという。 流出の恐れがあるのは、HP やアプリの応募フォームからプレゼントやテーマ募集などに応募した際の情報で、氏名、住所、電話番号、メールアドレスなど。 クレジットカード情報は含まれていない。 今のところ情報を悪用した二次被害は確認されていないという。

20 日午後 1 時ごろから不正アクセスがあり、午後 4 時半ごろに発覚。 21 日未明までにソフトウェアの削除やデータ移動などの対策をとったという。 外部の専門家による調査委員会を設置し、原因を究明する。 情報流出の恐れがある利用者には、メールか郵送で連絡する予定。 問い合わせは、メール (info@nittele.jp)、電話 (0120・685・660、0120・822・172) へ。 日テレ広報部は「大変なご迷惑とご心配をおかけしますことを、深くおわび申し上げます。 今後このような事態を起こさないよう、情報セキュリティー対策を強化していく所存です。」としている。 (佐藤美鈴、asahi = 4-21-16)

被害が急増するランサムウェア、トレンドマイクロが法人向けの対策手引書を公開

トレンドマイクロ株式会社は 6 日、法人組織でランサムウェアの被害を防ぐための手引書「すぐ役立つ! 法人組織でとるべき『ランサムウェア』対策」を公開した。 トレンドマイクロのウェブサイトから PDF 形式でダウンロードできる。 ダウンロードにはアンケートへの回答と氏名・勤務先などの入力が必要。

「身代金要求型ウイルス」とも呼ばれるランサムウェアは、従来は個人利用者を標的に犯罪を行うものが主流となっており、法執行機関や警察機関などを騙って「端末上で違法行為が確認されたのでデータ・端末をロックする。 ロックを解除したければ 300 ドル払え」といった手口が欧米を中心に流行していた。 しかし、近年では日本国内でも民間企業をはじめとした法人組織におけるランサムウェアの被害が顕在化。 2015 年には、トレンドマイクロ法人サポートセンターへの法人顧客からのランサムウェア被害報告は 650 件に上り、対前年比で約 16 倍に急増しているという。

トレンドマイクロでは、国内法人組織での被害急増の背景としては、データを暗号化して「人質」にする暗号化型ランサムウェアの台頭があると指摘。 感染した端末上のデータが暗号化されるだけでなく、企業内ネットワーク上にあるデータをしらみつぶしに暗号化していくタイプは特に被害がより深刻化しやすくなり、企業全体の事業継続性にも大きな影響を与えかねないとして、注意を呼び掛けている。 公開した手引書では、ランサムウェアの特徴や攻撃手法、国内外での被害状況とともに、重要な業務データがランサムウェアの被害に遭わないために実践できる対策を解説している。

対策としては、ランサムウェアの侵入や感染を防ぐためには、ウイルスへの対策と同様に、侵入経路となるゲートウェイやメール・ウェブ経由の攻撃への対策の導入、端末側での総合セキュリティソフトの導入など、複数のポイントで複数の対策技術を利用する「多層防御」の導入が重要だと指摘。 また、OS やソフトウェアを最新の状態に保つことや、従業員へのセキュリティ教育も実施することを挙げている。

ただし、どのような脅威に対しても 100% の防御はない以上、ランサムウェアに対しても「侵入を前提とした対策」を考えておくことが必要だと説明。 ファイルが暗号化されてしまった場合に備えて、定期的なバックアップを実施することや、重要情報を扱うフォルダーやファイルに対してはアクセスできる利用者の制限と不必要な編集・書き込みの権限の制限を行うなど、適切なアクセス制限の運用を行うことを求めている。 このほか、トレンドマイクロでは、「徹底解説 - ランサムウェア対策緊急セミナ -」を全国 8 カ所で開催。 法人組織の情報システムやセキュリティ対策の担当者に対して参加を呼び掛けている。 (クラウド Watch = 4-7-16)

モバゲーに不正ログイン、10 万件超の利用者情報閲覧か

携帯電話ゲーム大手のディー・エヌ・エーは 1 日、運営するゲームサイト「モバゲー」で利用者になりすます不正ログインがあり、最大 10 万 4,847 件の利用者の情報が盗み見られたと発表した。 利用者が登録したメールアドレスを勝手に変更されたとみられるケースもあり、どんな被害があるか調査するとともに、利用者にパスワードの変更を呼び掛けている。 不正に閲覧されたのは、利用者が ID として使うニックネームや生年月日、性別、住まいの地域など。現在まで「氏名やクレジットカード情報の閲覧や、仮想通貨の購入は確認されていない(広報)」という。

3 月末、複数の利用客から同社に「身に覚えのないログインがある」との問い合わせがあり、調査したところ、1 月 9 日から 4 月 1 日まで海外の二つの IP アドレスから 240 万回ログインを試行した形跡があった。 他社のサービスから流出したとみられる ID とパスワードを試している模様で、ID・パスワードが同じだった 10 万件以上で不正にログインされたとみられるという。 (asahi = 4-2-16)

不正アクセスのサーバーに ID 1,800 万件 警視庁押収

インターネットの不正接続事件の捜査で警視庁が押収した中継サーバーから、ID やパスワード (PW) など約 1,800 万件の情報が見つかった。 このうち約 178 万件は、「ヤフー・ジャパン」などのサイトにログインが可能なものとしてリスト化されていた。 警視庁が 25 日、発表した。 サイバー犯罪対策課によると、中継サーバーは、不正アクセス禁止法違反容疑で昨年 11 月に摘発した埼玉県戸田市の業者から押収。保管されたデータを調べたところ、ID や PW のほか、名前や住所など約 1,800 万件の情報が見つかったという。 流出元は不明だが、同課は何者かが不正に入手したものとみている。

サーバーには、31 社のサイトにログインしようとした形跡も残っていた。 入手した ID や PW を自動で打ち込んでログインが可能か選び出す「攻撃ツール」を使い、有効だった約 178 万件がリスト化されていたという。 このうち約 172 万件がヤフーのログイン情報で、フェイスブックやクレジット会社のものもあった。 また、約 4 万 2 千件は個人の住所や名前も含んでいた。 (阿部朋美、asahi = 3-25-16)

IoT 機器 15 万台、サイバー攻撃「踏み台」に

インターネットにつながる世界中の監視カメラや火災報知機などの IoT 機器約 15 万台がウイルスに感染し、サイバー攻撃の「踏み台」となっていることが分かった。 専門家は「機器を開発する側がセキュリティーに対する意識を高めるべきだ」と警鐘を鳴らしている。 情報システムセキュリティーが専門の横浜国立大の吉岡克成准教授の研究室は昨年 4 - 7 月、同大のネットワークへ約 90 万回のサイバー攻撃を確認した。

の通信元を調べた結果、中国やトルコ、ロシアなど世界各国の火災報知機や IP 電話、ビルの空調制御システムなど、361 種類の IoT 機器約 15 万台だったことが判明した。 こうした機器は、外部の第三者によるサイバー攻撃が経由する「踏み台」になっており、大量のデータを送りつける DDoS (ディードス) 攻撃や、ウイルスのばらまきに悪用されていたとみられる。 侵入検知システムなどのセキュリティー対策の機器が踏み台になっているケースもあった。 (yomiuri = 3-21-16)

サイバー情報流出 27 組織 年金機構や早大、過去最多 アノニマス攻撃も

警察庁は 17 日、コンピューターウイルスを埋め込んだ「標的型メール」や不正アクセスなどのサイバー攻撃によって昨年 1 年間、日本年金機構や早稲田大、石油連盟など少なくとも 27 組織(前年比 22 増)で情報流出の被害を確認したと発表した。 確認できる 2013 年以降最も多かった。 標的型メール攻撃も 3,828 件(2,105 件増)と最多で、サイバー攻撃による被害が深刻化している現状があらためて浮き彫りになった。

国際的ハッカー集団「アノニマス」を名乗り、大量のデータを送りつける「DDoS 攻撃」による被害も昨年 9 月以降、成田、中部両空港や和歌山県太地町など 58 組織で確認された。 いずれもホームページが見えにくくなった。 125 万件の個人情報が流出した日本年金機構など 12 組織は、標的型メールだった。 平成 23 年に発覚した三菱重工業へのサイバー攻撃で注目された手口だ。 サイトの脆弱性を狙った不正アクセスなどによる被害は 15 組織だった。 (sankei = 3-17-16)

その口座は大丈夫? ネットバンキング不正送金 30 億円

インターネットバンキングで昨年 1 年間に不正送金された被害額は、前年より約 1 億 6,300 万円増え、過去最悪の約 30 億 7,300 万円だった。 被害件数は 1,495 件で前年から 381 件減った。 7 割が基本的なセキュリティー対策を取っていなかったという。 警察庁が 3 日、発表した。 一度に多額の送金ができる法人口座の被害が増えて、全体の被害額を押し上げた。 法人口座の被害は 273 件で前年より 53 件増え、被害額は約 14 億 6,600 万円(前年比約 3 億 7,800 万円増)だった。

被害が確認された金融機関は 223 で前年から倍増した。 都銀や地銀の被害額が減少する一方で、信用金庫が 18 から 98、信用組合が 4 から 17 に増え、両者の被害額は前年の 7.6 倍になった。 農協と労働金庫でも新たに被害が確認された。 警察が被害額としているのは犯人側が不正送金の手続きを済ませたものだ。 金融機関側が不正に気づいて送金処理を止めたり、送金先の口座を警察との連携で既に凍結できていたりして実害を防げた額は 4 億 2,700 万円。 1 件あたりの被害額が最も大きかったのは、都銀の法人口座で起きた約 9,900 万円だった。

警察庁は今回初めて、被害に遭った個人客や企業がセキュリティー対策を取っていたかを調べた。 個人口座の被害は 1,222 件あり、このうち、1 回の送金手続きに限り有効な「ワンタイムパスワード」を使っていなかったのは 916 件 (75.0%) に上った。 法人口座の被害は 273 件で、事前に設定した端末だけが手続きできる「電子証明書」を使っていなかったのは 185 件 (67.8%) だった。

ワンタイムパスワードの利用は任意というケースが多い一方で、このサービスを提供していない金融機関も少なくない。 警察庁は「引き続き対策の推進と高度化を働きかけていく」としている。 このほか、個人口座を巡り、スマートフォンにショートメッセージを送り、金融機関の偽サイトに誘導してIDやパスワードをだまし取る手口も確認された。 (八木拓郎、asahi = 3-3-16)

■ 被害防止・軽減のためにできること(警察庁による)

【全ての客】

- OS (基本ソフト)などを最新の状態に保つ

- ウイルス対策ソフトを最新の状態で利用する

- 不審なワードファイルや圧縮ファイルを開かない

- 不自然なタイミングで ID とパスワードを求められたら入力せず、金融機関に相談する

- 金融機関のホームページで最新の被害事例や注意事項を確認する

【個人客】

- 金融機関提供のワンタイムパスワードを使う

- ログインや送金をしたらメールで通知を受けられるサービスを利用する

- 不審なリンクにアクセスしない

【法人客】

- 電子証明書を使用できれば必ず使用する

- ネットバンキング専用の端末を使用する

◇ ◇ ◇

不正送金、信金で激増 = ネット銀の被害拡大 - 「対策弱い機関へ移行」警察庁

インターネットバンキングの預貯金が別口座へ不正送金される被害が、今年上半期(1 - 6 月)に 144 金融機関の利用客で確認され、昨年 1 年間の 102 機関から拡大したことが 3 日、警察庁のまとめで分かった。 このうち 77 機関を信用金庫が占め、4.3 倍に激増。 ゼロだった農業協同組合と労働金庫も計 17 機関で発生した。 同庁は「対策の弱い機関に犯人が標的を移した」とみている。

144 金融機関の本店所在地は全都道府県に及ぶ。 都市銀行やネット専業など大手銀行が昨年の 16 行から今年上半期は 11 行に、地方銀行は 64 行から 34 行に減少したが、信用金庫は 18 金庫から 77 金庫へ、信用組合は 4 組合から 5 組合へ増加。 14 農協と 3 労働金庫でも初めて被害が出た。

警察庁によると、多くの地方銀行は昨年 4 月以降、被害の多発を受けて対策を強化。 法人口座の取引について、送金先が新規の場合は即日処理せず顧客に電話などで確認している。 同庁は「この対策は効果があったが、信金などは遅れていた」と分析。 信金、信組、農協、労金にも防止策を取るよう要請した。 送金処理された被害額も増加に転じた。 昨年上半期は約 18 億 5,100 万円だったが、下半期(7 - 12 月)は約 10 億 5,800 万円に減少。 今年上半期は約 15 億 4,400 万円に増えた。 3 月は、月間で過去最高の 4 億 4,000 万円に上った。

被害額の 68% に当たる 10 億 4,600 万円は個人口座で、その 62% が大手銀だった。 法人口座は信金と信組が 77% を占めた。 被害に遭った口座の客はパソコンのウイルス対策ソフトを更新していないことが多いため、警察庁は「ソフトを常に最新の状態にし、金融機関の防止策も導入してほしい」と呼び掛けている。 (jiji = 9-3-15)

りそな銀行をかたったフィッシングメール出回る 個人情報流出に注意が必要

偽の URL に個人情報を入力させようとするメールが不特定多数に配信

りそな銀行をかたって利用者のログイン ID やパスワードなどの情報を盗みとろうとするフィッシングメールが出回っていることを、りそな銀行とフィッシング対策協議会が発表しました。 メールに記載された偽のサイトにアクセスしてアカウント情報を入力しないよう、注意を呼びかけています。

フィッシングメールは不特定多数に配信されており、件名は「りそな銀行重要なお知らせ」、「りそな銀行本人認証サービス」、「りそな銀行メールアドレスの確認」、「お知らせ内容」など。 「りそな銀行のシステムセキュリティのアップグレードのため」、「利用者の個人情報漏洩事件が起こりました」などそれらしい理由をかたって偽の URL にアクセスさせ、個人情報を入力させようとするものです。

26 日 11 時 30 分時点も偽のサイトは稼働中で、フィッシング対策協議会はサイト閉鎖のための調査を JPCERT コーディネーションセンターに依頼しています。 りそな銀行は「当社からこのような電子メールは配信しておりません」と発表し、偽のメールを受信した際は開封せずに削除するよう注意喚起しています。 フィッシングメールの事例など、公式サイトで詳細を公開中。 (ねとらぼ = 2-26-16)

◇ ◇ ◇

埼玉りそな銀行をかたるフィッシングメール、ID・パスワードの入力に注意

フィッシング対策協議会は 22 日、埼玉りそな銀行をかたるフィッシングメールが出回っているとして注意を呼びかけた。 2 月 22 日 12 時 00 分時点でフィッシングサイトは稼働中。 フィッシングメールの内容は、個人情報が漏えいしたとして情報の再登録を促すもので、記載の URL をクリックすると、埼玉りそな銀行を模した偽サイトへ飛ばされる。

フィッシング対策協議会は現在、JPCERT/CC に対してサイト閉鎖のための調査を依頼しているが、類似のフィッシングサイトが公開される可能性があるため、注意を喚起した。 同協議会では、フィッシングサイトにログイン ID やパスワードといったアカウント情報を入力しないよう注意喚起している。 (MyNavi = 2-22-16)

米国土安保省と FBI にハッキング、職員の個人データが大量流出

[ワシントン] 米国土安全保障省 (DHS) と司法省は 8 日、両省に所属する職員の個人情報がハッキングにより大量にオンライン上に出回ったことについての捜査を行っていると明らかにした。 IT ウェブサイトのマザーボードによると、匿名のハッカーが 7 日に、DHS の職員 9,000 人、司法省の管轄下にある連邦捜査局 (FBI) 職員 2 万人の名前、職位、電子メールアドレス、電話番号を含むデータベースにアクセスしたという。

軍事活動を監視する米民間情報機関 SITE インテリジェンス・グループも 8 日、パレスチナを支持するツイッターに 7 日、9,352 人の DHS 職員の職位や所属、電話・ファックス番号など詳細情報が含まれたデータのリンクが貼られていたことを確認している。 SITE によると、今回のハッキングは、以前、ブレナン中央情報局 (CIA) 長官やジュリアーノ FBI 長官補、マイアミ警察などのデータを盗み出したグループの手法に酷似しているという。 (Reuters = 2-9-16)